اسمارت بایننس پرو ۳ و نوع جدیدی از کلاهبرداری پانزی

طی سالیان اخیر ، پروژهها و برنامه های زیادی با وعده سودهای کلان و سوءاستفاده از نامهای معتبر در دنیای بلاکچین ظهور و رشد کردهاند. یکی از این پروژهها یا به اصطلاح قرارداد هوشمند ، اسمارت بایننس پرو ۳ (Smart Binance Pro 3) با توکن SBT3 است که با سوءاستفاده از نام بایننس و تبلیغ راه های جذاب درآمدزایی، موفق به جذب چندین هزار کاربر شده است.

اما با بررسی دقیق کد قرارداد هوشمند و ساختار این پروژه نشان میدهد که این پروژه هیچ ارتباطی با بایننس ندارد، بلکه نشان دهنده از یک طرح کلاهبرداری هرمی می باشد. در ادامه، ابعاد خطرناک این پروژه را بررسی میکنیم.

اسمارت بایننس پرو ۳ چیست؟

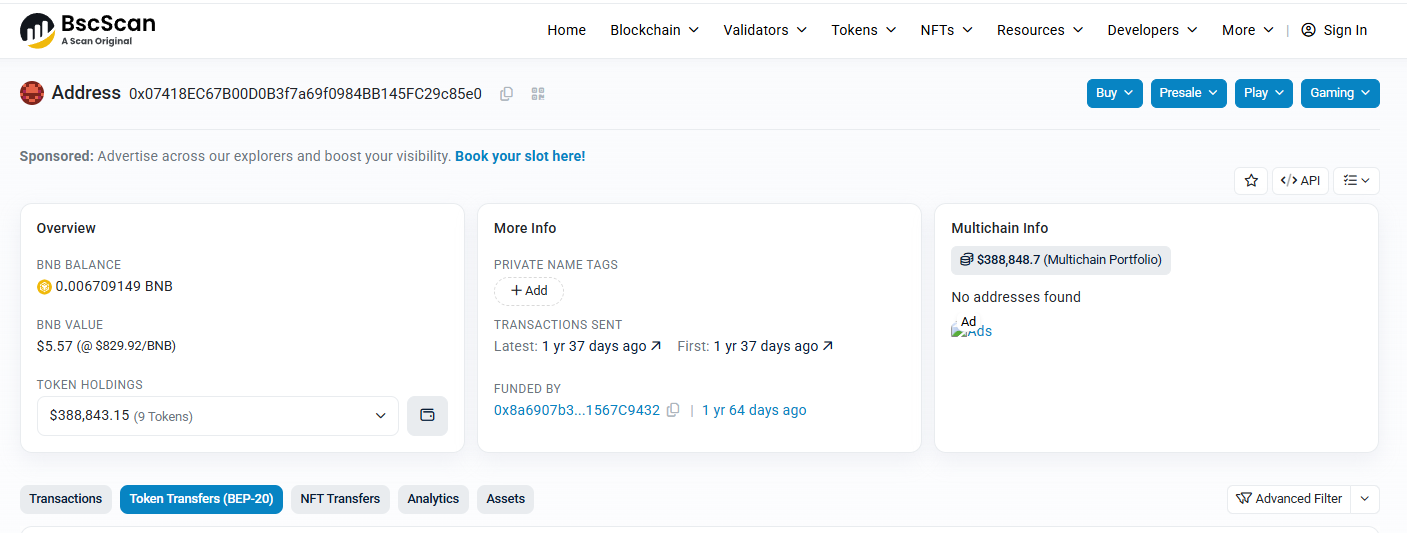

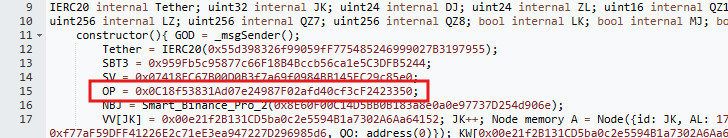

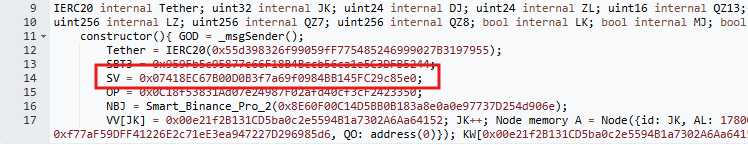

اسمارت بایننس پرو ۳ یک قرارداد هوشمند مبتنی بر بستر بایننس اسمارت چین (BSC) است که با زبان سالیدیتی (Solidity) نوشته شده و ادعا میکند بستری غیرمتمرکز برای کسب درآمد می باشد.این سیستم از ساختار باینری استفاده میکند، یعنی هر کاربر باید افراد دیگر را به شبکه دعوت کند. شرایط عضویت و ورود به درخت درآمدی نیز شامل پرداخت ۱۰۰ تتر میباشد. پاداشها بهصورت دورهای پرداخت میشوند، اما بخش بزرگی از وجوه به کیف پول زیر منتقل میشود:

0x07418EC67B00D0B3f7a69f0984BB145FC29c85e0

طبق ادعایی که شده افراد زیادی جذب این سیستم شده اند که بر اساس شواهد موجود ممکن است خیلی از این تراکنش ها بصورت ساختگی و توسط طراح این پروژه شکل گرفته باشد .

ساختار هرمی و نشانههای کلاهبرداری

سیستم باینری پروژه، که در آن هر کاربر باید برای کسب درآمد افراد دیگر را وارد شبکه کند، مشابه طرحهای پانزی (Ponzi) است. در این مدل، سود کاربران قدیمی از سرمایه افراد جدید پرداخت میشود و با توقف ورود کاربران تازه، سیستم عملاً از کار می افتد.در همین حال، بررسی کد قرارداد نیز نشان میدهد که هیچ مکانیسم بازپرداخت سرمایه اولیه وجود ندارد و خروج امن کاربران هم تعریف نشده است.

تحلیل توابع مهم : کنترل کیف پول Smart Bank بر دارایی افراد

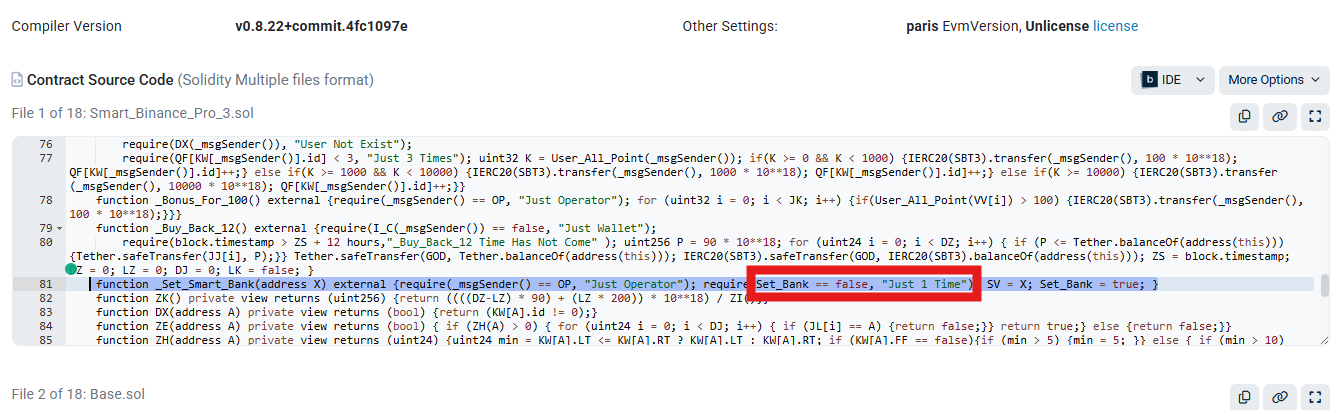

یکی دیگر از بخشهای نگرانکننده این پروژه، تابع _Set_Smart_Bank است که به ادمین اصلی ( اپراتور ) این اجازه را میدهد تا آدرس کیف پول اصلی Smart Bank (یا SV) را تغییر دهد:

این تابع Solidity ، یکی از توابع مشکوک در قراردادهای کلاهبرداری پانزیمانند محسوب میشود.در ادامه کد مشخص شده در بالا را تحلیل میکنیم :

—

📌 کد تابع:

function _Set_Smart_Bank(address X) external {

require(_msgSender() == OP, “Just Operator”);

require(Set_Bank == false, “Just 1 Time”);

SV = X;

Set_Bank = true;

}

—

🔍 تحلیل خط به خط:

1. function _Set_Smart_Bank(address X) external

این تابع عمومی (external) هست و از خارج قرارداد قابل صدا زدن می باشد.

آرگومان ورودی X یک آدرس (احتمالاً کیف پول) هست.

هدف تابع: تنظیم یک آدرس به نام “SV” یک بار برای همیشه می باشد.

2. require(_msgSender() == OP, “Just Operator”);

فقط آدرس OP (Operator) میتونه این تابع رو اجرا کنه.

یعنی کنترل کامل فقط در دست یک آدرس خاص هست → تمرکز قدرت.

3. require(Set_Bank == false, “Just 1 Time”);

این خط میگه که فقط یکبار میتونه تابع اجرا بشه.

بعد از تنظیم، نمیشه تغییرش داد (در ظاهر!) → اما اگه در کد جای دیگهای Set_Bank دوباره false بشه، این ادعا دروغینه!

4. SV = X;

مقدار آدرس X به متغیر SV داده میشه.

احتمال زیاد، SV آدرسیه که پولها به اون منتقل میشن یا برداشتها به اون هدایت میشن.

5. Set_Bank = true;

با اجرای موفق تابع، این فلگ (پرچم) فعال میشه تا مانع از اجرای مجدد تابع بشه.

⚠️ جمعبندی ریسکهای امنیتی و نشانه کلاهبرداری:

- قدرت کامل در دست OP فقط اپراتور میتونه آدرس مقصد سرمایهها رو تعیین کنه

* ممکنه پولها به آدرس دلخواه اپراتور منتقل بشن یعنی SV میتونه آدرس شخصی خودش باشه

* تغییرناپذیر بودن در ظاهر فقط یک بار اجرا میشه، اما این قابل دور زدن هست (بسته به بقیه کد)

* نبود مکانیزم شفاف برای تعیین SV کاربر عادی نمیفهمه آدرس SV دقیقاً به کجا اشاره داره

* پنهانکاری پشت تابع مبهم اسم تابع، ظاهراً تکنیکی به نظر میرسه اما در عمل یک راه برای کنترل یکطرفه است

🎯 نتیجه نهایی:

این تابع نشون میده که اپراتور پروژه میتونه یک آدرس خاص رو به عنوان مقصد سرمایهها تعیین کنه، فقط یک بار، و بعد از اون پول کاربران ممکنه مستقیم به اون آدرس بره.

این دقیقاً همون چیزیه که در پروژههای پانزی یا اسکم اتفاق میافته:

کاربران فکر میکنن قرارداد غیرمتمرکزه، اما در پشت صحنه، کنترل کامل دست اپراتوره.

در بالا به این تابع اشاره شده که فقط توسط اپراتور :

قابل تغییر و اجراست و به او اجازه میدهد یک بار آدرس کیف پول اصلی را به هر آدرسی که بخواهد تغییر دهد. پس از این کار، تمام مبلغ منتقلشده تحت کنترل کامل اپراتور قرار میگیرد و عملا صاحب وجوه این طرح می باشد.

بر اساس اطلاعات موجود، کیف پول Smart Bank در حال حاضر شامل حدودا 389 هزار دلار از سرمایه کاربران است. اگر اپراتور پروژه تصمیم بگیرد، تنها با یک تراکنش میتواند این مبلغ را به حساب شخصی خود منتقل کند، بدون اینکه کاربران بتوانند کنترلی روی سرمایه ی خود داشته باشند.

تابع توزیع کمیسیون ها و خطر خالی شدن سیستم

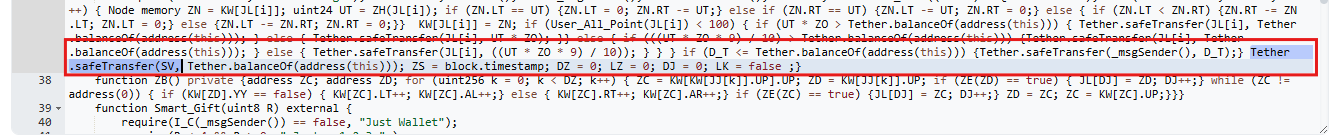

در این میان، تابع Reward نیز که وظیفه توزیع پاداشها را بر عهده دارد، بخشی از وجوه را به SV منتقل میکند:

این خط نشان میدهد که بعد از پرداخت پاداش به افراد ، موجودی باقیمانده به کیف پول SV انتقال داده شود. با توجه به اینکه امکان تغییر آدرس SV توسط اپراتور وجود دارد ، این روش راهی آسان برای خالی کردن مبلغ قرارداد فراهم میکند. اگر موجودی قرارداد به صفر برسد و کاربران جدید وارد پروژه نشوند، پرداختها متوقف خواهد شد و سرمایهگذاران آخر متضرر میشوند.

تعدادی از ایرادات پروژه :

کنترل متمرکز: توابعی مثل _Set_Smart_Bank و _Import_Fast نشان دهنده ی این است که اپراتور کنترل زیادی بر سیستم دارد، برخلاف ادعای غیرمتمرکز بودن است که توسط لیدرها ادعا می شود.

عدم شفافیت: هویت توسعهدهندگان به هیچ عنوان مشخص نیست و هیچ اطلاعاتی درباره مدیریت وجوه یا برنامه بلندمدت پروژه ارائه نشده است.

نبود سایت و وایت پیپر: این سیستم سایت مشخصی ندارد و مهم ترین و اساسی ترین چیزی که هر سیستمی باید داشته باشد وایت پیپر می باشد که هیچ کجا ردی از اینها وجود ندارد .

وابستگی به کاربران جدید: بدون ورود مداوم افراد جدید، سیستم نمیتواند به فعالیت ادامه دهد، که ویژگی بارز طرحهای کلاهبرداری است.

سخن آخر :

در کل، پروژه اسمارت بایننس پرو ۳ با سوءاستفاده از نام معتبر بایننس، ساختار هرمی و پانزی با کنترل مطلق اپراتور بر وجوه پروژه ، تمام نشانههای یک پروژه کلاهبرداری را دارا می باشد. وجود 389 هزار دلار در کیف پول SV که هر لحظه ممکن است توسط اپراتور برداشت شود، تهدید بزرگی برای افراد سرمایهگذاران می باشد.

در آخر،اکثر این پروژهها، تلههایی برای خالی کردن جیب کاربران نا آگاه هستند و گول حرف های لیدرها و افرادی که با کلمات بازی میکنن را نخورید.

دیدگاه ها